Die Risiken von Schattendaten, die sich in der Lieferkette verstecken

Anfang Juni wurde bekannt, dass die Daten von 130.000 UBS-Mitarbeitern im Darknet aufgetaucht waren – und zwar nicht, weil Hacker die Schutzmassnahmen von UBS selbst durchgebrochen hatten, sondern über einen Lieferanten: den Beschaffungsdienstleister Chain IQ. Die UBS war nicht allein. Mehrere Kunden von Chain IQ, darunter Banken und Grossunternehmen, waren von dem Vorfall betroffen.

In den Schlagzeilen wurde dies als Cyberangriff bezeichnet. Das eigentliche Problem ist jedoch eines, das viele Unternehmen immer noch übersehen: Warum hatte dieser Lieferant überhaupt Zugang zu solch sensiblen Daten?

Und dies ist nur einer von immer mehr Vorfällen, die versteckten Schwachstellen aufzeigen, die durch Datenbeziehungen zu Dritten entstehen. Allzu oft sind sich die Führungskräfte nicht bewusst, wie viele sensible Daten sich ausserhalb ihrer direkten Kontrolle befinden und über ein Netzwerk von Lieferanten, Anbietern und Partnern verstreut sind. Dieses „Schatten“-Datenökosystem kann leicht zu einem blinden Fleck in den Governance-Strategien vieler Unternehmen werden und sie ungeschützt lassen.

Dies wird durch den IBM-Bericht „2024 Cost of a Data Breach“ bestätigt, aus dem hervorgeht, dass 35 % der Datenschutzverletzungen Daten betroffen hatten, die in nicht verwalteten Quellen gespeichert waren – gemeinhin als „Schattendaten“ bekannt. Bei solchen Verstössen dauerte es 26,2 % länger, sie zu identifizieren, und 20,2 % länger, sie einzudämmen, als bei Verstössen ohne Schattendaten. Die Konsequenz sind nicht nur höhere unmittelbare Kosten, sondern auch grössere langfristige Auswirkungen. Vertragsstreitigkeiten, Rechtsstreitigkeiten und andere nachgelagerte Kosten treten oft noch zwei bis drei Jahre nach dem ersten Verstoss auf.

Und dann sind da noch die nicht realisierten Komplikationen, die noch weiter in der Zukunft liegen könnten. Dr. Ilia Kolochenko, CEO von ImmuniWeb, erklärte gegenüber dem Infosecurity Magazine, dass die durch die UBS-Panne gestohlenen Daten für Social-Engineering-Angriffe genutzt werden könnten, bei denen sich die Hacker als Bankangestellte ausgeben könnenten, insbesondere mit dem Aufkommen ausgefeilter Tools wie Deepfakes:

„Die breite Verfügbarkeit von GenAI-Tools, die in der Lage sind, Stimmen und sogar Videos einwandfrei zu imitieren, könnte die Folgen der Datenpanne sicherlich verstärken. Schlimmer noch, einige der gestohlenen Daten könnten dazu genutzt werden, Bankangestellte zu erpressen oder sogar Geldwäsche durch ausgeklügelte Social-Engineering-Operationen zu ermöglichen“, sagte er.

Und es ist nicht nur der Datenschutz, den wir berücksichtigen müssen. Ein weiterer aktueller Fall zeigt, wie sich solche Risiken auf die betriebliche Stabilität von Unternehmen auswirken können. Im Juni 2024 wurde das britische Logistikunternehmen Peter Green Chilled – Lieferant grosser Supermärkte wie Tesco, Sainsbury’s und Aldi – Opfer eines Ransomware-Angriffs. Obwohl es dem Unternehmen gelang, seinen Transportbetrieb aufrechtzuerhalten, wurde seine Fähigkeit, Aufträge zu bearbeiten, blockiert. Einer seiner Kunden sah sich mit der Aussicht konfrontiert, dass Tausende von verderblichen Lebensmitteln verloren gehen könnten. Dies zeigt, wie kleinere Akteure in der Lieferkette, denen es oft an robusten Cyberabwehrsystemen fehlt, für grössere Unternehmen zu einem unvermeidlichen Ausfallpunkt werden können. Es kommt nicht nur auf die Grösse des Lieferanten an, sondern auch auf die Stärke der Geschäftsführung und -kontrolle.

Wer trägt die Verantwortung für den Fehler? Warum die Verantwortlichkeit das fehlende Element ist

Jeder, der unsere Blogserie kennt, weiss, dass es bei guter Governance nicht nur um Politik auf dem Papier geht, sondern vor allem auch um Menschen und Verantwortlichkeit.

Ein Beispiel dafür ist der Fall der Schweizer Luftwaffe, deren sensible Dokumente nach einem Cyberangriff auf den Lieferanten, das US-Sicherheitsunternehmen Ultra Intelligence & Communications, im Dark-Web aufgetaucht sind. Die Schweizer Luftwaffe verliess sich bei kritischen Technologien auf dieses externe Unternehmen und vertraute ihm sensible Verteidigungsinformationen an. Oft gibt es jedoch nur wenig Einblick in die Cybersicherheitspraktiken des Lieferanten, insbesondere bei kleineren Anbietern oder Nischenanbietern.

Hinzu kommt die gängige, aber riskante Praxis, Drittanbietern dauerhafte Verwaltungsrechte zu erteilen, die oft aus Bequemlichkeit beibehalten werden. Diese Risiken entstehen in der Regel nicht aus Böswilligkeit, sondern aus kurzfristigen Entscheidungen, die aus Gründen der Schnelligkeit getroffen und langfristige Folgen übersehen werden. Wie Gartner hervorhebt:

„Privilegierter Zugriff birgt erhebliche Risiken. Selbst wenn Tools zur Verwaltung des privilegierten Zugriffs vorhanden sind, bleibt das Restrisiko von Benutzern mit ständigen Zugriffsrechten hoch.“

Temporärere Zugriffe werden die Regel. „Technische Benutzer“ erhalten Privilegien, die sie nicht haben sollten. Niemand ist wirklich verantwortlich für die Überwachung, die Einschränkung oder den Entzug dieses Zugriffs im Laufe der Zeit.

Der Angriff auf Peter Green Chilled, den wir bereits erwähnt haben, ist eine weitere Erinnerung daran, dass dieses Problem über Datenschutzverletzungen hinausgeht und zu Betriebsunterbrechungen führt. Wenn kleinere Zulieferer kompromittiert werden, zeigen die nachgelagerten Auswirkungen – ob es sich nun um verderbliche Waren handelt, die verloren gehen, oder um kritische Dienstleistungen, die zum Stillstand kommen – die dringende Notwendigkeit für Unternehmen, gemeinsame Verantwortung für die Widerstandsfähigkeit der gesamten Lieferkette zu übernehmen. Ohne klare Rechenschaftspflicht und solide Unternehmensführung riskieren Unternehmen nicht nur ihre Daten, sondern auch ihren Betrieb, ihren Ruf, das Vertrauen ihrer Kunden und ihre Gewinnspannen.

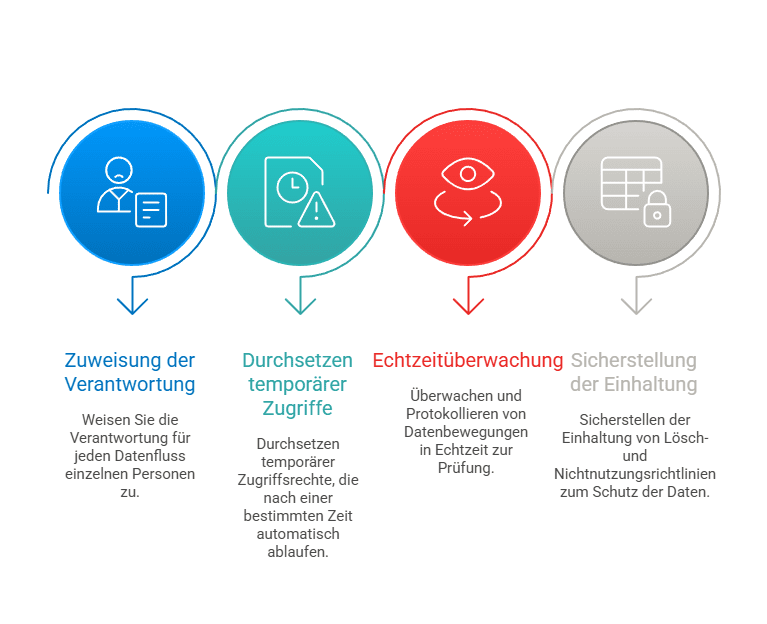

An dieser Stelle kommen robuste GRC-Systeme ins Spiel. Die Kombination klarer Richtlinien mit Softwareunterstützung ermöglicht es Unternehmen:

- Zuweisung der Verantwortung für jeden Datenfluss

- Durchsetzen temporäre Zugriffsrechte, die automatisch ablaufen

- Überwachung und Protokollierung von Datenbewegungen in Echtzeit

- Sicherstellung der Einhaltung von Lösch- und Nichtnutzungsrichtlinien

Ohne diese Kontrollen tappen die Unternehmen im Dunkeln – und wenn Fehler passieren, ist es oft schwer, die Ursache dafür zu finden. Und dies ist keine Herausforderung, die man „für später“ aufschieben sollte, denn je länger diese Lücken bestehen, desto schwieriger werden sie zu beheben. Smart GRC schliesst nicht nur diese Lücken, sondern gibt Unternehmen auch die Sicherheit, sicher zu skalieren.

Den Kreis schließen – vom Lieferantenrisiko zur KI-Bereitschaft

All diese Vorfälle haben eines gemeinsam: eine schwache Datenüberwachungan den Schnittstellen zu externen Lieferanten. Und in einer Welt, in der KI auf saubere, gut verwaltete Informationen angewiesen ist, setzen diese Lücken Sie nicht nur Sicherheitsverletzungen aus – sondern schwächen auch Ihre gesamte digitale Strategie. Denn eine gute KI-Governance beginnt damit, dass Sie wissen, wo sich Ihre Daten befinden, wer Zugriff darauf hat und ob sie vertrauenswürdig sind.

Wenn KI der Motor des modernen Geschäftslebens ist, dann sind Daten der Treibstoff. Doch was passiert, wenn der Treibstoff verunreinigt ist oder ganz fehlt?

Wie der OECD-Bericht „AI, Data Governance and Privacy Report 2024“ hervorhebt, wird dies eine ständige Herausforderung für Unternehmen bleiben, die in KI investieren. Vertrauenswürdige KI hängt von vertrauenswürdigen Daten ab. Ohne hochwertige, aktuelle und gut verwaltete Daten können KI-Systeme nicht funktionieren. Wenn sensible Daten durchsickern, veraltet sind oder sich in den Händen von Dritten mit schwachen Kontrollen befinden, sinkt der Wert von KI – und die Risiken wachsen.

Im Mittelpunkt dieser Herausforderung stehen grundlegende, aber oft vernachlässigte GRC-Fragen (Governance, Risk und Compliance):

- Welche Daten werden extern weitergegeben?

- Warum werden sie weitergegeben?

- Für wie lange?

- Unter welchen Kontrollen und mit welcher Aufsicht?

In vielen Fällen werden diese Fragen erst gestellt, wenn etwas schief läuft. Doch mit der richtigen Mischung aus Automatisierung, intelligenten Prozessen, Aufsicht und Verantwortlichkeit können Unternehmen diese Komplexität reduzieren. Automatisierte Protokollierung, klare Zugriffsverwaltung und strenge Löschrichtlinien sorgen dafür, dass Daten nur bei Bedarf und nur so lange wie nötig weitergegeben werden, und unter strenger Kontrolle.

Kurz gesagt: Wenn wir nicht wissen, wo unsere Daten sind, weiss das auch unsere KI nicht. Und ohne vertrauenswürdige Daten kann uns auch die intelligenteste KI nicht helfen.

Vom Datenrisiko zur Datenbereitschaft - die KI-fähige GRC-Checkliste

Während sich Unternehmen weiterentwickeln, um die neuen Möglichkeiten der KI zu nutzen, reduziert ein Wechsel von einer reaktiven Haltung zu einem proaktiven, präventiven Ansatz nicht nur das Risiko. Er schafft Werte. Fortgeschrittene KI-Algorithmen können jetzt Muster in Echtzeit-Datenströmen analysieren und potenzielle Risiken erkennen, bevor sie sich verwirklichen. Wie Peter Miller, Präsident und CEO von The Institutes, betonte:

„Der beste Verlust ist der, der nie eintritt“.

Mit dem passenden GRC-Rahmen können Unternehmen:

- Arbeitsaufwand durch Automatisierung der manuellen Kontrollen verringern

- Beschwerden und Unterbrechungen durch Sicherstellung der Datenqualität minimieren

- Vertrauen bei Kunden, Partnern und Aufsichtsbehörden aufbauen

- Grundstein für KI-Systeme legen, die echte, zuverlässige Ergebnisse liefern

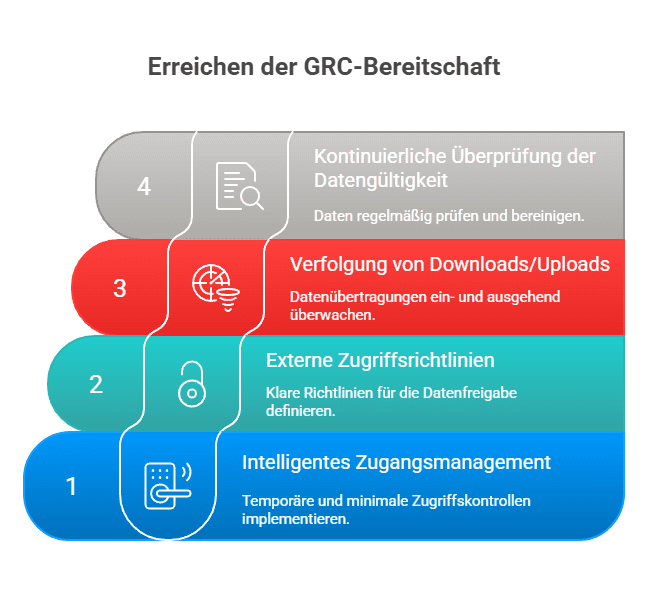

Hier ist ein kompakter GRC-Guide mit Checkliste für den Anfang:

- Intelligentes Zugangsmanagement: Stellen Sie sicher, dass der externe Zugang zeitlich begrenzt und minimal ist und automatisch widerrufen wird, wenn er nicht mehr benötigt wird.

- Externe Zugriffsrichtlinien: Definieren Sie klare Richtlinien, wie und wann Daten an Dritte weitergegeben werden dürfen.

- Verfolgung von Downloads/Uploads: Implementieren Sie Systeme zur Überwachung aller Datenübertragungen in und aus der Organisation.

- Kontinuierliche Überprüfung der Datengültigkeit: Regelmässige Überprüfung und Bereinigung der Daten, um deren Richtigkeit und Relevanz zu gewährleisten.

Unser Ziel bei wikima4 ist es, jeden nicht nur mit den Tools, sondern auch mit Fachwissen auszustatten, um sich und seine Daten vor vermeidbaren Katastrophen zu schützen. Zu diesem Zweck haben wir ein kostenloses Whitepaper zusammengestellt, das diese Schritte näher erläutert und praktische Tipps für den Aufbau einer KI-fähigen Data Governance enthält, ohne unnötige Komplexität hinzuzufügen.

Den GRC-Qick–Guide können Sie hier herunterladen.

Der Einstieg in die Welt der KI kann gleichermassen aufregend und beängstigend sein. Vertrauen ist der Schlüssel, und auch wenn wir nicht in der Lage sind, Vertrauen zu automatisieren, können wir es aufbauen. Mit wikima4 als GRC-Begleiter können wir Ihnen dabei helfen, den Datenfluss aller Beteiligten in einen Wertstrom zu verwandeln.