Zugriff gewährt – aber zu welchem Preis?

Es ist Freitag, 18:00 Uhr – die Arbeitswoche ist offiziell vorbei. Ein junger Finanzmitarbeiter ist gerade dabei, das Licht auszuschalten und ins Wochenende zu gehen, als ein dringender Anruf von der IT kommt. Aus irgendeinem Grund wurde der Gehaltslauf nicht ausgelöst. Der Finanzmitarbeiter erkennt sofort das Problem, kann aber nichts tun – ihm fehlen die nötigen Berechtigungen, um den Vorgang erneut zu starten.

Keiner der IT-Mitarbeitenden wird vor Montag bezahlt. Die Personalabteilung muss sich auf viele verärgerte Anrufe einstellen. Was eine Fünf-Minuten-Angelegenheit gewesen wäre, wird zu einem Vorfall, der für Unmut und Stress sorgt: Verlorene Zeit. Verlorener Ruf. Verlorenes Vertrauen.

Dies ist ein Gedankenexperiment, das verdeutlichen soll: Zugriffskontrollen sollen Systeme schützen. Doch wenn sie in Notfällen oder bei dünner Personaldecke nicht flexibel genug sind, werden sie zu Hindernissen. Der Handlungsdruck verschwindet nicht – er sucht sich einen anderen Weg, oft über inoffizielle, nicht genehmigte Umgehungslösungen.

Gerade während der Urlaubszeit wird diese Herausforderung besonders deutlich. Wenn Schlüsselpersonen abwesend sind, werden Zugänge oft hastig gewährt – oder schlimmer: es werden vererbte Rechte genutzt, deren Verantwortlichkeit unklar ist. Fehlen klare Workflows, können einfache Vorfälle schnell zu längeren Ausfällen führen.

Auf der anderen Seite lauert eine andere Gefahr: zu viele Zugänge, zu leichtfertig vergeben und nicht überwacht.

Ein Beispiel: Beim Vorfall am Flughafen Zürich im Jahr 2025 nutzte ein 20-jähriger Mitarbeiter ohne Erlaubnis die Zugangsdaten eines Kollegen, und löschte kritische Daten der Gepäckabfertigung. War es ein Versehen oder Absicht? Der Grund ist nicht bekannt, die Folgen hingegen sehr wohl: Tausende fehlgeleitete Koffer, Verspätungen, gestrandete Reisende. Es war kein Systemfehler, kein Unfall – sondern ein Mensch, der eine Lücke in der Zugriffskontrolle ausnutzte: geteilte Zugangsdaten, keine Kontrolle, kein Ablaufdatum.

Das war kein einmaliger Fehltritt – es war ein Versagen der Governance. Temporäre Zugriffs-Berechtigungen wirken oft wie eine Abkürzung. Doch Abkürzungen rund um gute Steuerung führen selten zu sicheren oder klugen Ergebnissen – sie öffnen neue Türen für Risiken.

Krisenkultur: Wie Notfälle schlechte Verhaltensweisen prägen

Wenn Systeme versagen, passen sich Menschen an. Und das nicht immer auf gute Art und Weise.

Vorfälle wie der Fehler bei der Gehaltsauszahlung am Freitagabend zeigen nicht nur Schwachstellen auf, sondern haben auch das Potential schlechte Vorgehensweisen zu kreieren.

In Systemumgebungen, in denen Notfallzugriffe nicht integriert sind, sind Teams oft gezwungen zu improvisieren: Anmeldeinformationen mit mehreren Kollegen teilen, Umgehungslösungen durch Hintertüren, undokumentierte Eskalationen. Was als einmalige Notlösung anfängt, kann schnell zur Routine werden – vor allem, wenn niemand die Verantwortung übernimmt und temporären geteilte Zugangsdaten und -berechtigung zu widerrufen.

Der Fall am Flughafen Zürich war kein Ausnahmefall. Er war das Ergebnis einer Kette von Umständen, die eine Kultur hervorgebracht haben, in der Zugangsberechtigungen lässig gehandhabt wurden und die Aufsicht fehlte. Eine Kultur, in der das „Ausleihen des Logins eines Kollegen“ der zweckmässigste Weg war, um ein unerwartetes Problem zu lösen. In den Schlagzeilen der Medien wurde das als „Hack“ bezeichnet, aber der „böse Täter“ hat nichts gehackt. Er hat eine offene Tür genutzt – eine Tür, die durch schlechte Gewohnheiten und fehlende Verantwortlichkeit offen gehalten wurde.

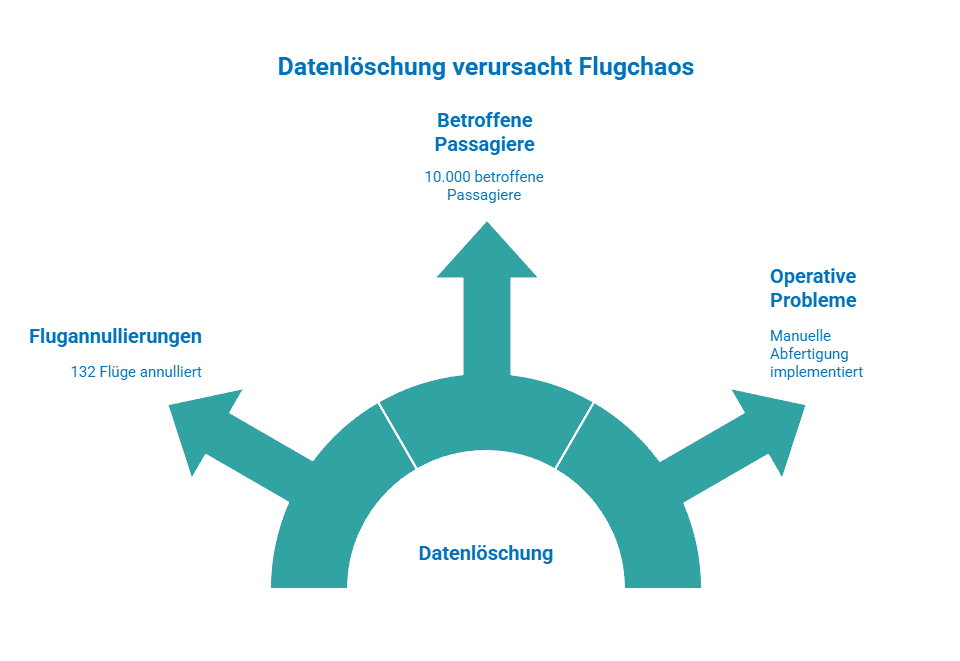

Die Folgen der versehentlichen Löschung der Gepäckdaten, waren u.a.:

- Ca. 132 Flüge wurden am Flughafen Zürich annulliert

- Ca. 10.000 Passagiere waren von den Annullierungen betroffen.

- Erheblichen operationellen Einschränkungen, darunter manuelle Abfertigung von Passagieren und fehlender Platz für geplant angekommene Flugzeuge, welche umgeleitet werden mussten oder wiederum erhebliche Verspätung hatten

Abflüge von Zürich waren nicht so stark beeinträchtigt, sodass am Nachmittag der Flugbetrieb wieder vollständig hergestellt war. Während die genauen finanziellen Auswirkungen dieses Vorfalls nicht öffentlich bekannt gegeben wurden, ist es auffällig, dass Swiss International Air Lines in den ersten neun Monaten des Jahres 2024 mehr als 10 Millionen Franken an Entschädigungen für Gäste auswies, die auf Störungen bei der Gepäckabfertigung zurückzuführen waren. Darüber hinaus investiert der Flughafen Zürich derzeit rund 450 Millionen Franken in die Modernisierung seines Gepäcksortiersystems, um die Zuverlässigkeit zu erhöhen und zukünftige Störungen zu vermeiden.

Abgesehen von solch extremen Vorfällen ist der Mensch meist so programmiert, dass er den Weg des geringsten kognitiven Widerstands sucht. Sobald jemand also gelernt hat, dass es simpler ist, einen Prozess zu umgehen, als ihn zu befolgen, wird dies zum Weg des geringsten Widerstands. Wenn dann auch noch Mitarbeiter in den Urlaub fahren oder während der Frühschicht arbeiten, wird diese Versuchung meist nur noch grösser.

Und was verursacht die grösste Gefahr? Diese Fehlkoordination von Zugängen bleibt oft unbeachtet – bis es zu spät ist. Protokolle mögen das „Wer“ und „Wann“ eines Zugriffes dokumentieren, aber sie beleuchten selten das „Warum“. Und wenn der Zugriff nicht durch den Zweck und den Kontext geregelt ist, wird das Risiko zur Nebensache – immer präsent, aber leicht zu ignorieren.

Systeminfrastrukturen auch für Notfälle zu designen und zu gewährleisten sind kein nice-to-haves , sondern essentiell.

Es muss sich nicht zwischen Agilität oder Sicherheit entschieden werden. Aber es Notfall Management sollte ein normaler Bestandteil der Planung sein. Denn wenn man irgendwann mal in einem Krisenfall steckt, ist es meist zu spät, für die Erstellung eines Notfallplans.

Es geht nicht um ein neues Tool oder eine neue Vorschrift per se. Es geht um eine generelle Einstellung: Werden erteilte Zugänge ausschliesslich als Erleichterungen und Privileg oder als Verantwortung wahrgenommen?

„Zeitlich beschränkt“ by Design: Was macht Qualität aus

Wie sieht ein resilientes und responsives Zugriffsverwaltungsmodell aus?

Es fängt mit einem Designkonzept an, das nicht nur an den Standardablauf denkt, sondern Ausnahmen für irreguläre Vorfälle mit einbezieht. Das bedeutet, Workflows und Prozesse für Zugriffe entwickelt werden müssen, die sich an reale Zwischenfälle anpassen können – ohne die Verwaltungs-Ebene zu umgehen.

Ein Beispiel für ein Tool, das genau für diesen Bedarf entwickelt wurde, ist Firefighter, ein Modul für kontrollierten Zugriff in der Mesaforte-Suite von wikima4.

Firefighter ermöglicht es Organisationen, erweiterte Berechtigungen vorübergehend, gezielt und auditierbar zu vergeben. Es wurde für den Einsatz in Notfällen entwickelt – daher der Name Firefighter – und umfasst integrierte Protokollierungs-, und Ablaufmechanismen sowie eine Echtzeit-Überwachung.

Holen Sie sich Ihren kostenlosen Firefighter-Guide

Tools wie dieses dienen nicht dazu, Zugriffe zu verweigern, sondern sie by default vertrauenswürdig zu machen. Firefighter behandelt Privilegien nicht als offene Tür, sondern als ein verwaltetes Asset. Und, was vielleicht am wichtigsten ist, es verlagert die Diskussion von „Wie können wir den Zugang beschränken?“ zu „Wie können wir Zugänge sicher und verlässlich gewähren?“

Sicheren Zugang zur Gewohnheit machen

Aber, ausgezeichnete Tools sind nur die Hälfte des Weges. Der Rest hängt von der Einstellung ab.

Organisationen müssen den „zeitlich begrenzten Zugriff“ als Teil der betrieblichen DNA normalisieren – nicht nur für Notfälle, sondern auch für Einsätze, Tests, Wartung und Eskalationen.

Wenn die Teams darauf vertrauen können, dass das System sie sicher, schnell und transparent unterstützt, ist es auch nicht mehr nötig, es zu umgehen. Das ist der Unterschied zwischen Kontrolle und Vertrauen: Die beste Governance ist so lange unsichtbar, bis sie gebraucht wird.

Um auf das Beispiel von Zürich zurückzukommen: Hier ging es nicht um den Fehler eines einzelnen Mitarbeiters. Es war eine systemübergreifende Lektion, wie anfällig selbst die robusteste Infrastruktur sein kann, wenn der Zugänge nicht aktiv verwaltet werden.

Moderne Unternehmen in allen Branchen müssen aufhören, befristete Berechtigungen als Sonderfälle zu behandeln. Sie sind die Norm und können zu grossen Problemen führen, wenn sie schlecht verwaltet werden. So wie der Cybersecurity-Vorfall bei Victoria’s Secret im Mai 2025, als das Unternehmen Notfallprotokolle einführen musste, um unbefugte Zugriffe einzudämmen, was zur Folge hatte, dass die Veröffentlichung der Quartalszahlen verschoben werden musste. Oder der Fall im Mai 2023, bei dem zwei ehemalige Tesla-Mitarbeiter über 23.000 interne Dateien durchsickern liessen, die personenbezogene Daten von Mitarbeitern, Finanzdaten von Kunden, geschützte Produktionsdaten und Aufzeichnungen von Nutzerbeschwerden über die Elektrofahrzeuge von Tesla enthielten.

Und je dezentralisierter und dynamischer Systeme werden, desto wichtiger ist es, dass sich die Zugangskontrolle ebenso schnell anpasst.

Verantwortungsvolle Governance ist nicht statisch. Sie passt sich an – genau wie die Bedrohungen.

Es ist an der Zeit, den temporary access nicht länger als Notlösung zu betrachten. Behandeln wir ihn wie ein Entwurfsmuster. Mit den richtigen Tools, der richtigen Denkweise und den richtigen Gewohnheiten können wir den Notzugang sicher, strukturiert und tragfähig gestalten.

Denn letzten Endes ist Zugang Macht. Und Macht – wenn man sie sich leiht – sollte immer mit der Absicht einhergehen, sie zurückzugeben.