In der vernetzten Welt von heute sind ERP-Systeme die Grundlage für kritische Geschäftsfunktionen – doch was passiert, wenn eine Sicherheitslücke alles zum Stillstand bringt? Die Folgen können verheerend sein und reichen von Datenverletzungen bis hin zum betrieblichen Stillstand.

ERP-Umgebungen sind das Rückgrat vieler Unternehmen und ermöglichen nahtlose Abläufe in allen Geschäftsprozessen. Mit der zunehmenden Komplexität dieser Systeme wachsen jedoch auch die Herausforderungen bei der Verwaltung von Sicherheit, Rollen und Verantwortlichkeiten. Unklare Definitionen und mangelnde Zusammenarbeit können zu Sicherheitsschwachstellen und Compliance-Risiken führen.

In diesem Blog zeigen wir auf, wie Unternehmen ihre Sicherheit mit Schulungen verbessern können. Sie ermöglichen es Teams, ihre Rollen zu erfüllen, wichtige Interessengruppen einzubeziehen und Data Access Governance Security (DAGS) zu implementieren.

Mit externem Experten Know-How können Unternehmen ihre Mitarbeiter mit dem Wissen und den Fähigkeiten ausstatten, die sie benötigen, um sensible Daten zu schützen, die Einhaltung von Vorschriften zu verbessern und den langfristigen Erfolg zu gewährleisten.

ERP-Rollenkomplexität aufschlüsseln

Die Definition von Rollen und Verantwortlichkeiten in ERP- Landschaften wie SAP kann eine entmutigende Aufgabe sein. Die Komplexität ergibt sich aus einer Kombination von technischen und organisatorischen Herausforderungen, wie z. B. isolierte Teams, sich überschneidende Zuständigkeiten und mangelnde Zusammenarbeit zwischen Abteilungen. Dies führt häufig zu unklaren Eigentumsverhältnissen und Entscheidungsprozessen.

Die Folgen unklarer Zuständigkeiten

Wenn Rollen und Zuständigkeiten nicht definiert sind, kommt es im Tagesgeschäft zu Ineffizienzen. Es entstehen Sicherheitslücken, die Risiken für die Einhaltung von Vorschriften nehmen zu, und die Verwaltung des Datenzugriffs leidet. Dies gilt insbesondere im Zusammenhang mit Sicherheit und Compliance, wo unklare Zuständigkeiten zu übermässigen Zugriffsrechten, schwachen Kontrollen und fehlenden Prüfungen führen.

Einzelne Teams mögen zwar in ihren spezifischen Bereichen hervorragend sein, doch die eigentliche Herausforderung liegt oft in den Schnittstellen zwischen ihnen. Ein Mangel an Transparenz und Koordination zwischen IT-, Geschäfts-, Sicherheits- und Compliance-Teams kann zu blinden Flecken führen, so dass Risiken unbemerkt bleiben, bis sie zu ernsthaften Schwachstellen werden. Die Festlegung klarer Zuständigkeiten, die Definition von Verantwortlichkeiten und die Förderung der funktionsübergreifenden Zusammenarbeit sind unerlässlich, um diese Lücken zu schliessen.

Hauptakteure

Starke Sicherheit beginnt also mit klar definierten Rollen und gemeinsamer Arbeit. Lassen Sie uns nun über die wichtigsten an einem Berechtigungskonzept beteiligten Akteure, ihre Zuständigkeiten und die zusätzliche Unterstützung sprechen, die zur Gewährleistung von Sicherheit, Compliance und betrieblicher Effizienz erforderlich ist.

Eine wirksame Sicherheit hängt von der Einbeziehung aller wichtigen Beteiligten ab.

Hauptakteure

Starke Sicherheit beginnt also mit klar definierten Rollen und gemeinsamer Arbeit. Lassen Sie uns nun über die wichtigsten an einem Berechtigungskonzept beteiligten Akteure, ihre Zuständigkeiten und die zusätzliche Unterstützung sprechen, die zur Gewährleistung von Sicherheit, Compliance und betrieblicher Effizienz erforderlich ist.

Eine wirksame Sicherheit hängt von der Einbeziehung aller wichtigen Beteiligten ab.

Rollen und Verantwortlichkeiten der Stakeholder

Strategische Aufsicht:

- Höheres Management: Ermöglicht die strategische Aufsicht, die Genehmigung des Haushalts und die Festlegung von Risikoprioritäten.

- Projektleiter: Überwachen die Umsetzung und stellen die Zusammenarbeit sicher.

Operative Umsetzung:

- IT-Sicherheitsteam: Umsetzung von Sicherheitsrichtlinien und Überwachung von Risiken.

- SAP-Basis-Team: Verwaltung der technischen Aspekte von Rollen und Berechtigungen

- SAP GRC-Team: Automatisieren Sie Compliance-Prüfungen und verwalten Sie Risiken.

Einhaltung und Überwachung:

- Compliance- und Audit-Teams: Gewährleistung der Einhaltung von Vorschriften und Durchführung von Audits.

- Recht und Datenschutz: Sicherstellung des Datenschutzes und der Einhaltung von Vorschriften.

Unterstützung und Befähigung:

- Geschäftsprozessverantwortliche: Definieren Sie den Zugriffsbedarf und validieren Sie das Rollendesign.

- Rollenverantwortliche: Verwahrung der Rollen und regelmässige Überprüfungen.

- Schulungsteams: Schulung von Benutzern und Bewältigung organisatorischer Veränderungen.

- Endbenutzer: Befolgen Sie die zugewiesenen Rollen und melden Sie Sicherheitsprobleme.

- Externe Berater/Partner: Bereitstellung von Fachwissen und bewährten Verfahren.

Rollen und Verantwortlichkeiten der Stakeholder

Strategische Aufsicht:

- Höheres Management: Ermöglicht die strategische Aufsicht, die Genehmigung des Haushalts und die Festlegung von Risikoprioritäten.

- Projektleiter: Überwachen die Umsetzung und stellen die Zusammenarbeit sicher.

Operative Umsetzung:

- IT-Sicherheitsteam: Umsetzung von Sicherheitsrichtlinien und Überwachung von Risiken.

- SAP-Basis-Team: Verwaltung der technischen Aspekte von Rollen und Berechtigungen

- SAP GRC-Team: Automatisieren Sie Compliance-Prüfungen und verwalten Sie Risiken.

Einhaltung und Überwachung:

- Compliance- und Audit-Teams: Gewährleistung der Einhaltung von Vorschriften und Durchführung von Audits.

- Recht und Datenschutz: Sicherstellung des Datenschutzes und der Einhaltung von Vorschriften.

Unterstützung und Befähigung:

- Geschäftsprozessverantwortliche: Definieren Sie den Zugriffsbedarf und validieren Sie das Rollendesign.

- Rollenverantwortliche: Verwahrung der Rollen und regelmässige Überprüfungen.

- Schulungsteams: Schulung von Benutzern und Bewältigung organisatorischer Veränderungen.

- Endbenutzer: Befolgen Sie die zugewiesenen Rollen und melden Sie Sicherheitsprobleme.

- Externe Berater/Partner: Bereitstellung von Fachwissen und bewährten Verfahren.

Rollen und Verantwortlichkeiten der Stakeholder

Strategische Aufsicht:

- Höheres Management: Ermöglicht die strategische Aufsicht, die Genehmigung des Haushalts und die Festlegung von Risikoprioritäten.

- Projektleiter: Überwachen die Umsetzung und stellen die Zusammenarbeit sicher.

Operative Umsetzung:

- IT-Sicherheitsteam: Umsetzung von Sicherheitsrichtlinien und Überwachung von Risiken.

- SAP-Basis-Team: Verwaltung der technischen Aspekte von Rollen und Berechtigungen

- SAP GRC-Team: Automatisieren Sie Compliance-Prüfungen und verwalten Sie Risiken.

Einhaltung und Überwachung:

- Compliance- und Audit-Teams: Gewährleistung der Einhaltung von Vorschriften und Durchführung von Audits.

- Recht und Datenschutz: Sicherstellung des Datenschutzes und der Einhaltung von Vorschriften.

Unterstützung und Befähigung:

- Geschäftsprozessverantwortliche: Definieren Sie den Zugriffsbedarf und validieren Sie das Rollendesign.

- Rollenverantwortliche: Verwahrung der Rollen und regelmässige Überprüfungen.

- Schulungsteams: Schulung von Benutzern und Bewältigung organisatorischer Veränderungen.

- Endbenutzer: Befolgen Sie die zugewiesenen Rollen und melden Sie Sicherheitsprobleme.

- Externe Berater/Partner: Bereitstellung von Fachwissen und bewährten Verfahren.

Zusätzliche Unterstützung durch Rolleneigentümer und

externe Berater

Die Rollenverwaltung ist von zentraler Bedeutung, um sicherzustellen, dass der Zugriff jedes Benutzers sorgfältig verwaltet und sowohl mit den betrieblichen als auch mit den Sicherheits- und Compliance-Anforderungen in Einklang gebracht wird. Rechts- und Datenschutzbeauftragte stärken den Rahmen weiter, indem sie die Einhaltung von Vorschriften und den Schutz sensibler Daten sicherstellen. In der Zwischenzeit schliessen die Schulungs- und Change- Management-Teams die Lücke zwischen Strategie und Umsetzung, indem sie die Beteiligten mit dem Wissen und den Werkzeugen ausstatten, die für die effektive Einführung neuer Rahmenbedingungen erforderlich sind.

Externe Berater spielen ebenfalls eine entscheidende Rolle bei der Verbesserung von Sicherheit und Compliance. Ihr Fachwissen hilft Unternehmen, sich in komplexen regulatorischen Umgebungen zurechtzufinden, Best Practices zu implementieren und Berechtigungsmodelle zu optimieren. Ob sie bei Risikobewertungen, der Verfeinerung von Rollendesigns oder gezielten Schulungen behilflich sind – Berater bringen wertvolle Erkenntnisse mit, die sowohl strategische Initiativen als auch den täglichen Sicherheitsbetrieb unterstützen.

Wenn alle diese Rollen harmonisch zusammenarbeiten, legen Unternehmen den Grundstein für ein robustes, anpassungsfähiges Sicherheitsmodell – eines, das nicht nur wichtige Systeme schützt, sondern auch ein Gefühl des Vertrauens und der Zusammenarbeit in der gesamten Organisation schafft.

Starke Fundamente schaffen: Die sechs Schritte zur Data

Access Governance Security (DAGS)

Stellen Sie sich vor, Ihr Unternehmen verwaltet hochsensible Kundendaten in seinem ERP-System, aber niemand hat eine klare Richtlinie, wer darauf zugreifen darf. Eines Tages greift ein Mitarbeiter mit minimaler Berechtigung versehentlich auf diese Daten zu und lässt sie unwissentlich durchsickern. Die Folgen sind sofort spürbar: Das Vertrauen in das Unternehmen sinkt, rechtliche Schritte folgen und der finanzielle Schaden ist enorm. Stellen Sie sich nun vor, es gäbe einen soliden Rahmen für den Datenzugriff, der die Zugriffsrechte klar definiert und jeden Berührungspunkt überwacht. Mit einer starken Governance hätte dieses Leck verhindert werden können, und Ihre Daten – und Ihr Ruf – wären sicher geblieben.

Es scheint also klar zu sein, dass die Einrichtung einer starken Datenzugriffssteuerung für den Schutz sensibler Informationen und die Aufrechterhaltung der Integrität von ERP-Umgebungen unerlässlich ist. Lassen Sie uns nun einen Rahmen erkunden, der einen strukturierten Ansatz zur Verbesserung der Agilität, der Rationalisierung der Abläufe und der Risikominderung in Echtzeit bietet.

Was ist DAGS und warum ist es wichtig?

Data Access Governance Security (DAGS) ist ein wichtiger Rahmen für die Verwaltung des Zugangs und die Verbesserung der Sicherheit. Es konzentriert sich auf Flexibilität, betriebliche Effizienz und Echtzeit-Bedrohungserkennung zum Schutz sensibler Daten.

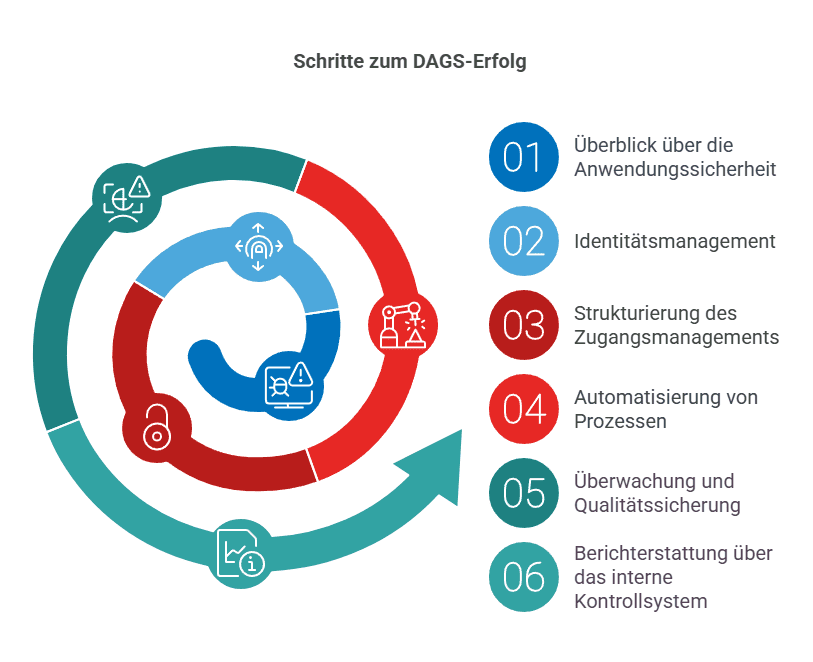

Die sechs Schritte zum DAGS-Erfolg

- Überblick über die Anwendungssicherheit: Verstehen Sie die Schwachstellen und Sicherheitsvorkehrungen Ihres Systems.

- Identitätsmanagement (IDM): Verwenden Sie IDM als Kontrollzentrum für den Benutzerzugang.

- Strukturierung des Zugangsmanagements: Definition und Zuweisung von Verantwortlichkeiten für die Zugangskontrolle.

- Automatisierung von Prozessen: Nutzen Sie die Automatisierung für Konsistenz und Effizienz.

- Überwachung und Qualitätssicherung: Regelmässige Bewertung der Sicherheitsmassnahmen zur Gewährleistung einer kontinuierlichen Verbesserung.

- Berichterstattung über das interne Kontrollsystem: Verbessern Sie die Transparenz und liefern Sie verwertbare Erkenntnisse.

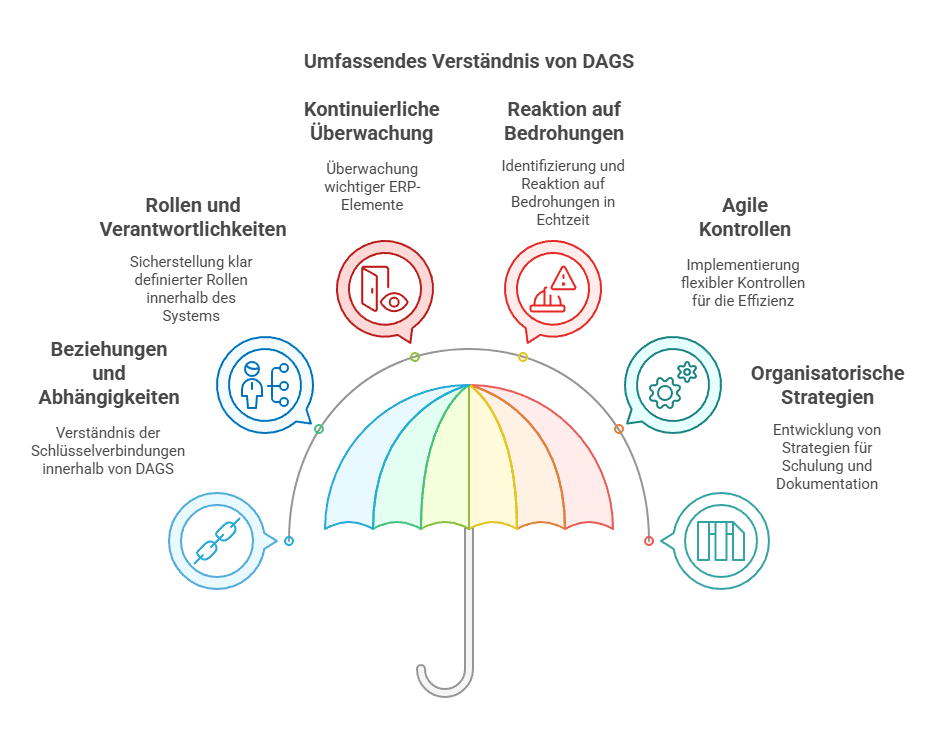

Wie man ein tieferes Verständnis von DAGS erlangt

Um Sie bei DAGS zu unterstützen, veranstalten wir im März und April eine Webinarreihe. Sie bieten praktische Einblicke in die effektive Umsetzung der sechs Schritte mit folgenden Themen:

- Verstehen der Beziehungen und Abhängigkeiten zwischen Schlüsselelementen.

- Hervorhebung der Bedeutung von klar definierten Rollen und Verantwortlichkeiten.

- Erfahren Sie, warum es wichtig ist, wichtige Elemente eines ERP-Systems kontinuierlich zu überwachen.

- Erkennen von und Reagieren auf Bedrohungen in Echtzeit.

- Erkennen, wie agile Kontrollen zu einem effizienten System beitragen.

- Erkundung organisatorischer Strategien für Ausbildung,

Dokumentation und Berichterstattung innerhalb des Unternehmens.

Ein gut implementiertes DAGS-Framework ist mehr als eine technische Lösung – es ist Verpflichtung zu Widerstandsfähigkeit, Effizienz und proaktivem Bedrohungsmanagement.

Training für einen Erfolg mit mehr Sicherheit

Die meisten Menschen wissen, dass Training das Verständnis und die Nutzung eines Produkts oder einer Strategie verbessern können. Aber im Falle der Sicherheit ist es wichtig, sich daran zu erinnern, wie ein Mangel an Training zu katastrophalen Folgen führen kann.

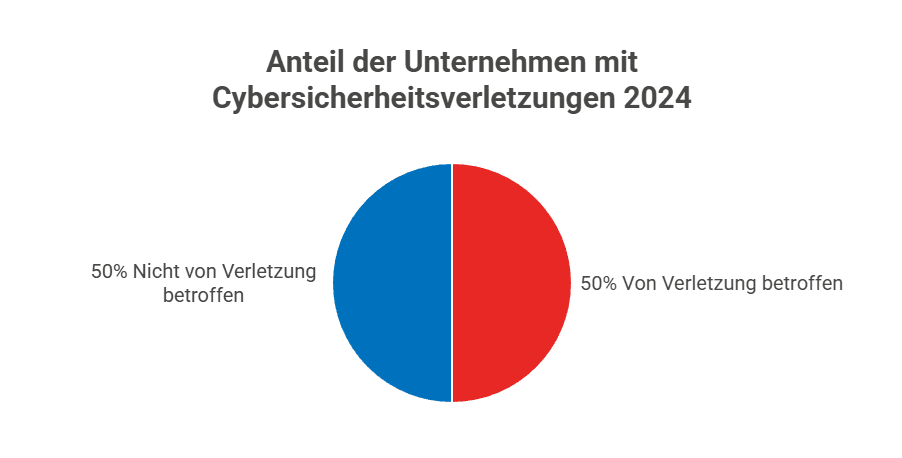

Das britische Innenministerium berichtete, dass mindestens die Hälfte aller Unternehmen im Jahr 2024 von einer Verletzung der Cybersicherheit betroffen sein wird. Sie müssen sicherstellen, dass Ihre Mitarbeiter und Manager bereit sind, mit kühlem Kopf zu handeln, wenn es passiert.

Training sind das entscheidende Bindeglied zwischen Strategie und Aktion und stellen sicher, dass jeder Beteiligte – ob Führungskräfte, Endnutzer, IT-Teams oder Prüfer – seinen Teil zum Schutz Ihres ERP-Systems beiträgt. Durch massgeschneiderte Trainings für bestimmte Rollen und die Förderung einer Kultur des kontinuierlichen Lernens können Unternehmen ihre Abwehrkräfte stärken, angesichts neuer Bedrohungen agil bleiben und die betriebliche Widerstandsfähigkeit aufrechterhalten.

Strategien für wirksame Schulungen zur Einhaltung von Vorschriften und Sicherheit

Um sicherzustellen, dass Sicherheit und Compliance nahtlos in das gesamte Unternehmen integriert werden, sollten die Schulungen auf die unterschiedlichen Bedürfnisse der Geschäfts- und IT-Beteiligten zugeschnitten sein. Eine Einheitslösung wird nicht ausreichen – wirksame Schulungen verbinden strategische Ziele mit der praktischen Umsetzung auf jeder Ebene.

- Oberes Management: Die Schulung sollte sich auf die strategische Aufsicht, das Risikobewusstsein und die Einhaltung von Vorschriften konzentrieren, um sicherzustellen, dass die Sicherheits- und Governance- Richtlinien mit den Unternehmenszielen übereinstimmen.

- User / Business Stakeholder: Vermitteln Sie ihnen praktische Fähigkeiten und stärken Sie gleichzeitig die Grundsätze der Data Access Governance (DAGS) durch rollenbasierte Zugriffe und die Einhaltung von Best Practices für Sicherheit und Compliance.

- IT-Teams: Gründliche Schulungen zu technischen Sicherheitskontrollen, Systemüberwachung, Erkennung von Bedrohungen und richtlinienkonformem Zugriffsmanagement zum Schutz wichtiger Ressourcen.

- Audit und Compliance-Beauftragte: Stellen Sie sicher, dass sie sich mit den gesetzlichen Vorschriften auskennen und in der Lage sind, gründliche Systemprüfungen durchzuführen.

Umfassende Dokumentation ist die Grundlage für einen stabilen ERP-Sicherheitsrahmen. Wenn Sie in massgeschneiderte Trainings investieren und eine Kultur der kontinuierlichen Verbesserung aufbauen, können Sie Ihre Systeme schützen und sich mit Zuversicht neuen Herausforderungen stellen.

Agile Teams: Der Schlüssel zu widerstandsfähigen ERP-Systemen

Für ein zukunftsorientiertes Unternehmen im digitalen Zeitalter ist Agilität nicht nur ein Vorteil, sondern eine Notwendigkeit. Effektive Compliance- und Sicherheitsschulungen sind der Klebstoff, der die Teams im gesamten Unternehmen zusammenhält und eine Kultur der Zusammenarbeit und gemeinsamen Verantwortung fördert. Wenn Sie sich auf eine gründliche Dokumentation, eine transparente Berichterstattung und eine Verpflichtung zur kontinuierlichen Verbesserung konzentrieren, können Sie die Grundlage für eine echte betriebliche Ausfallsicherheit schaffen.

Kontinuierliche Trainings sind der Eckpfeiler der Agilität, da sie die Teams in die Lage versetzen, in Echtzeit auf Bedrohungen zu reagieren und gleichzeitig die Effizienz des Systems zu erhalten. Wenn Sie Ihre Schulungsprogramme regelmässig aktualisieren, um neuen Herausforderungen zu begegnen, können Sie nicht nur Ihre ERP-Systeme schützen, sondern auch Ihre Abläufe zukunftssicher machen und den sich entwickelnden Risiken und Anforderungen immer einen Schritt voraus sein.

Zusammenführung von Verantwortung und Schulung für erfolgreiche ERP-Sicherheit und Compliance

Wir hoffen, dieser Beitrag hat Ihnen gezeigt, dass klar definierte Rollen, die aktive Einbindung der Beteiligten, eine solide DAGS-Implementierung und massgeschneiderte Schulungsprogramme für die Verbesserung der Sicherheit und der Einhaltung von Vorschriften unerlässlich sind. Mit einem integrierten Ansatz können Sie Ihre Sicherheitslage verbessern, die Einhaltung von Vorschriften erreichen und die betriebliche Effizienz steigern. Und der beste Zeitpunkt, um diese Reise zu beginnen, ist genau jetzt.

Der Weg zum Sicherheitserfolg beginnt mit Ihrem nächsten Schritt – erkunden Sie noch heute die Webinare, Tools und Ressourcen von wikima4, um Ihre ERP-Systeme für morgen zu sichern.